Sniffing Nedir? Sniffing Saldırısından Korunma Yolları

İngilizce'de koklama anlamına gelen sniffing, bilgisayar ağları bağlamında da benzer bir işlev görür. Sniffing, bir ağ üzerindeki veri trafiğinin gizlice gözlemlenmesi sürecidir.

İngilizce’de koklama anlamına gelen sniffing, bilgisayar ağları bağlamında da benzer bir işlev görür. Sniffing, bir ağ üzerindeki veri trafiğinin gizlice gözlemlenmesi sürecidir. Nasıl ki bir köpek parkta dolaşırken etrafa koklayarak bilgi toplarsa, bir ağ sniffing aracı da veri paketlerini koklayarak bu paketlerin içinde ne olduğunu anlamaya çalışır. Burada koklanan veriler arasında e-postalarınızdan tutun, online alışverişlerinizde girdiğiniz kredi kartı bilgilerine kadar birçok hassas bilgi bulunabilir.

2018 yılında gerçekleşen British Airways saldırısı, sniffing saldırılarının ne kadar ciddi sonuçlar doğurabileceğini gösteren bir örnektir. Saldırganlar, British Airways’in ağlarına sızdı ve bu ağlardaki veri trafiğine sniffing atağı yaparak yaklaşık 380 bin müşteriye ait bilgileri çaldı. Saldırıda, saldırganlar kablosuz ağları dinleyerek kısa bir süre sonra ikinci bir saldırı daha gerçekleştirdi ve ikinci durumda da yaklasık 185 bin kişinin kredi kartı da dahil olmak üzere tüm bilgileri çalındı. British Airways’e yaklaşık 185 milyon Pound değerinde bir zarara yol açan olay, şirketlerin dijital güvenlik önlemlerine ne kadar önem vermesi gerektiğini gözler önüne serdi.

Bir bilgisayar ağ kartı normalde sadece kendisine gönderilen paketleri alır. Ancak sniffing işlemi sırasında, ağ kartı promiscuous mode denilen bir moda alınır. Mod boyunca bilgisayar, kendisine gönderilmemiş olanlar da dahil olmak üzere, ağ üzerinden geçen her paketi almaya başlar. Bu sayede yönetici kişi, ağ üzerindeki tüm veri trafiğini gözlemleyebilir. Bilgisayar bu moddayken bir oda dolusu insanın tüm fısıltılarını duyabilen birine dönüşmesi gibi bir şeydir.

Promiscuous modda olan ağ arabirim denetleyicisi (NIC), ağdaki her tür veri paketini yakalar. Adeta trafik polisi gibi çalışan ağ kartı her türlü veri paketini durdurur ve kontrol eder. Bu paketler içinde IP paketleri, TCP segmentleri, UDP datagramları ve çok daha fazlası bulunabilir. Paket yakalama işlemi, genellikle Wireshark, tcpdump gibi popüler ağ analiz araçları kullanılarak yapılır.

Yakalanan paketler, içerdikleri bilgiler açısından analiz edilir. Bu analiz esnasında, paketlerin kaynak ve hedef IP adresleri, port numaraları, iletilen verinin türü ve paket içeriği incelenir. Eğer paketler şifreli değilse, bu bilgiler doğrudan okunabilir. Şifreli paketler ise, şifre çözülmeden önce anlaşılamaz.

Analiz sürecinde önemli bilgiler, yakalanan paketlerden çıkarılır. Örneğin, bir e-posta uygulaması üzerinden gönderilen bir mesajın içeriği, kullanıcı adı ve parola gibi bilgiler bu aşamada elde edilebilir. Sniffing aracılığıyla elde edilen bilgiler, ağ performansını ölçme gibi meşru amaçlarla veya kimlik hırsızlığı için kullanılabilir.

Modern ağ güvenlik uygulamaları, sniffing saldırılarına karşı verileri şifrelemek için çeşitli yöntemler kullanır. SSL/TLS gibi protokoller, verilerin ağ üzerinde şifreli bir şekilde iletilmesini sağlayarak sniffing saldırılarının etkisini azaltır. Ancak bazı gelişmiş saldırı teknikleri bu şifrelemeyi aşmayı başarabilir. Teknolojinin her alanında olduğu gibi, güvenlik teknikleri de sürekli olarak yeni tehditlere karşı güncellenmesi gerekir.

Sniffing Yasal Kullanım Alanları

Sniffing araçlarının kullanımı, niyet ve çerçeveye bağlı olarak hem çok yararlı hem de tehlikeli olabilir. Ağ yöneticileri, data iletim performansını optimize etmek ve potansiyel sorunları tanımlamak için sniffing araçlarını kullanır. Ağdaki trafik akışını analiz etmek, ağ bağlantılarının kesilme nedenlerini bulmak veya zayıf performansın kaynaklarını tespit etmek gibi amaçlar için tercih edilir.

Şirketler, siber zafiyetlerini tespit etmek ve önlemek amacıyla düzenli olarak güvenlik denetimleri yapar. Sniffing, denetimler sırasında kullanılarak ağ üzerindeki şüpheli aktiviteler izlenebilir, böylece olası güvenlik tehditleri önceden belirlenir. Benzer bir şekilde hükümet gibi yasal otoriteler, suç faaliyetlerini izlemek veya terörizmi önlemek amacıyla belirli ağ trafiğini dinleyebilir. Genellikle mahkeme kararıyla yapılan bu izleme, yürütülen soruşturmalara yardımcı olmak için kullanılır.

Sniffing Yasa Dışı Kullanım Alanları

Sniffing kötü kişiler tarafından kimlik bilgileri, kredi kartı numaraları ve diğer hassas bilgileri çalmak için yasa dışı olarak kullanılabilir. Çalınma durumu özellikle şifrelenmemiş ağlarda veya güvensiz bağlantılarda kolayca gerçekleşebilir. Bilgilerinizi kullanarak sosyal medya gibi tüm çevrimiçi hesaplarınıza ulaşabilir.

Rakip şirketlerin stratejileri, finansal bilgileri veya diğer ticari sırları elde etmek için illegal sniffing yöntemleri kullanılabilir. Bu tür eylemler rekabet avantajı kazanmak amacıyla gerçekleştirilir ve etik olmayan bir uygulamadır.

Sniffing Türleri

Çeşitli şekillerde uygulanabilen sniffing temelde aktif ve pasif olmak üzere iki ana kategoriye ayrılır. Her iki yöntem de ağdaki verileri yakalama prensiplerine dayanır, ancak kullanılan teknikler ve elde edilen sonuçlar farklılık gösterir.

Aktif Sniffing

Aktif sniffing, ağ üzerindeki cihazlar arasındaki iletişimi yönlendirmek veya değiştirmek için aktif müdahalede bulunan bir yöntemdir. Switch’lerle yönetilen yerel alan ağlarını (LAN) hedef alır. Aktif sniffing yöntemlerinden bazıları şunlardır:

1. ARP Spoofing

Aktif sniffing sisteme sızmaya çalışan kişinin adres çözümleme protokolü (ARP) tabloların zehirlemesiyle başlar. Saldırgan ağdaki cihazları kendi bilgisayarının ağdaki belirli bir cihaz olduğuna ikna eder. Ardından sahte ARP yanıtları göndererek seçtiği IP adreslerinin MAC adreslerini kendi cihazının MAC adresi ile değiştirir. Sonrasında sonra ağdaki cihazlar verilerini asıl hedefleri yerine saldırganın bilgisayarında gönderirler. Bu saldırganın ağ trafiğini dinlemesine, verileri değiştirmesine veya bloke etmesine olanak tanır.

Saldırgan Man-in-the-Middle (MitM) yöntemini uygulayarak veri paketlerini alır, istediği değişiklikleri yapabilir ve sonra paketleri asıl hedeflerine yönlendirir. Saldırgan hem gönderici hem de alıcı tarafından fark edilmeden veri akışını kontrol edebilir.

2. DHCP Spoofing

DHCP spoofing yöntemi, ağ üzerindeki DHCP (Dynamic Host Configuration Protocol) işlemine müdahale ederek gerçekleştirilir. DHCP, ağa yeni bağlanan cihazlara otomatik olarak IP adresi, ağ geçidi, DNS bilgileri gibi ağ yapılandırmalarını atayan bir protokoldür. Saldırgan ağ üzerinde sahte bir DHCP sunucusu kurarak gerçek DHCP’den daha hızlı yanıt verir. Böylece ağdaki cihazlara kendisini gerçek DHCP sunucusu olarak tanır. Saldırgan yanıtlara kendi belirlediği ayarları ekler.

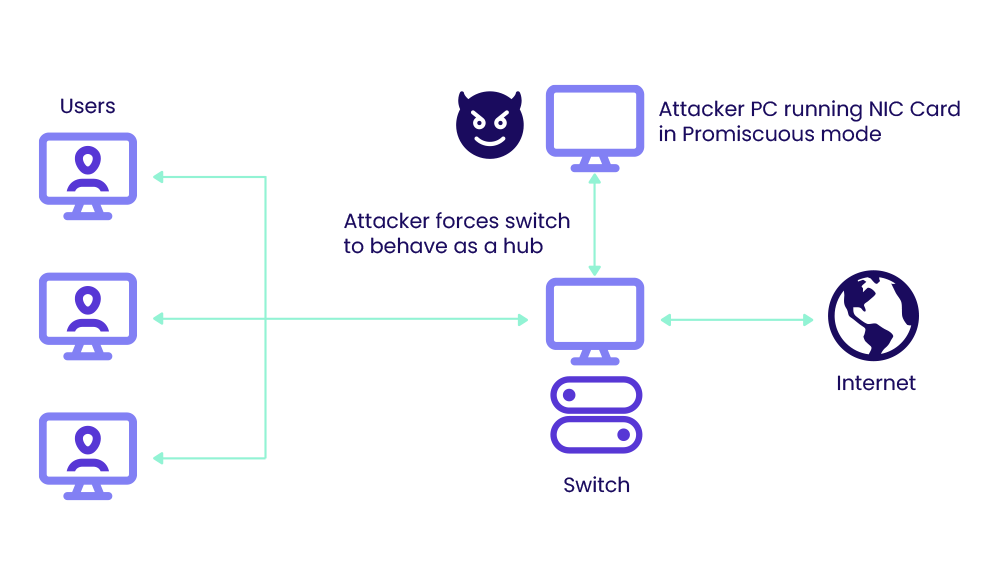

3. MAC Flooding

Ağ anahtarları (switch), hangi ağ cihazının hangi porta bağlı olduğunu takip edebilmek için MAC adresleri tablosunu kullanır. Tablo, ağ üzerinden geçen veri paketlerini doğru portlardan yönlendirmek için gereklidir. MAC Flooding saldırısında, saldırgan ağa çok sayıda sahte MAC adresi ile yapılandırılmış veri paketleri gönderir. Amacı ise anahtarın MAC adres tablosunu bu sahte adreslerle doldurarak kapasitesini aşmaktır.

Anahtarın MAC adres tablosu kapasitesi dolduğunda, yeni bir MAC adresi ile gelen veri paketini doğru portla eşleştiremez. Bu durumda anahtar hangi porta yönlendireceğini bilemediği için, gelen veri paketlerini ağdaki tüm portlara göndermeye başlar. Aslında bir hub işlevi görmeye başlayarak ağın güvenliğini büyük ölçüde azaltır. Anahtar hub moduna geçtiğinde, ağ üzerinden geçen veri paketleri tüm portlara yönlendirildiği için, saldırgan bu paketleri kolaylıkla izleyebilir ve verileri çalabilir. Özellikle hassas bilgilerin transfer edildiği kurumsal ağlar için ciddi bir güvenlik riski oluşturur.

Pasif Sniffing

Pasif sniffing, ağ trafiğine herhangi bir müdahalede bulunmadan yapılır. Teknik, veri paketlerini yakalamak için ağın doğal özelliklerinden yararlanır ve genellikle kablosuz ağlarda etkilidir. Pasif sniffingin temel özellikleri şunlardır:

- Saldırgan, ağ kartını promiscuous mode’a alarak, ağ üzerinden geçen tüm paketleri dinler. Paketler doğrudan saldırganın cihazına yönlendirilmese bile, ağ kartı tarafından yakalanır.

- Kablosuz ağlarda, WEP gibi zayıf şifreleme protokolleri kullanıldığında, pasif sniffing açısından daha kolay hale gelir. Saldırgan, verileri yakalayıp çözerek hassas bilgilerinize erişebilir.

- Pasif sniffing, ağ üzerindeki trafik desenlerini analiz ederek, hangi cihazların ne zaman aktif olduğunu veya hangi servislerin kullanıldığını belirlemede kullanılır.

Sniffing Saldırıları Nasıl Gerçekleştirilir?

Sniffing saldırılarında sıklıkla kullanılan Wireshark ve Tcpdump gibi araçlar, ağ trafiğini kaydetme ve inceleme konusunda oldukça yeteneklidirler. Wireshark, ağ trafiğini grafiksel bir arayüz üzerinden incelemeyi sağlarken, Tcpdump daha çok komut satırı üzerinden çalışır. Her ikisi de, trafiğe şifreleme uygulanmadığında tüm hassas bilgileri açığa çıkarabilir.

Ettercap, ağdaki cihazlar arasındaki veri akışını yönlendirme becerisi ile bilinir ve özellikle ARP poisoning gibi saldırılarda etkilidir. Veri akış zincirinin ortasına yerleşerek gelen veriyi işleyip kendi istediği cevabı verebilir. Örneğin, bir şirketin iç ağında çalışan saldırgan, Wireshark veya Tcpdump gibi ağ izleme araçlarını kullanarak ağ trafiğini gözlemlemeye başlar. Şifrelenmemiş e-posta gibi veri paketlerini hedefleyerek ağ üzerinden geçen tüm verileri kaydeder. Ardından saldırgan, Ettercap aracını kullanarak ARP poisoning saldırısını başlatır. Bu yöntemle ağdaki cihazlara kendini modem olarak tanıtır. Sistem verileri gerçek hedeflerine göndermek yerine saldırganın kontrolündeki modeme yönlendirir. Saldırgan MITM pozisyonunu kullanarak geçen verileri değiştirir veya istediği bilgileri çalar.

Sniffing Saldırılarının Tehlikeleri Nelerdir?

Sniffing saldırılarının yol açabileceği tehlikeler şu şekilde sıralanabilir:

- Sniffing, şifreler, kullanıcı adları, kredi kartı, kişisel kimlik bilgileri gibi hassas verilerin çalınmasına olanak tanır. Bilgiler kötü niyetli kişilerin eline geçtiğinde, finansal kayıplar veya kimlik hırsızlığı gibi ciddi zararlara yol açabilir.

- MITM saldırıları sırasında, saldırgan verileri sadece izlemekle kalmaz, aynı zamanda verileri yenileriyle değiştirebilir. E-posta içeriklerinin değiştirilmesinden finansal işlemlerin yeniden yönlendirilmesine kadar birçok farklı sonuçlara sebep olabilir.

- Sniffing, ağ güvenliği açıklarınızı ortaya döker. Saldırganlar, bu bilgileri kullanarak daha geniş çaplı saldırılar düzenleyebilirler.

- Sniffing sonucu kullanıcı verilerinin sızdırılması, hukuki sorumlulukları ve ciddi itibar kayıplarını beraberinde getirir. Şirketler için uzun vadede hem mali hem de stratejik zararlara yol açabilir.

- Ağ üzerindeki trafiğin izlenip manipüle edilmesi, iş süreçlerinin aksamasına neden olur.

Sniffing Saldırılarından Nasıl Korunabiliriz?

Sniffing saldırılarına karşı korunmanın yolları aslında oldukça basittir. İlk adım, ağ bağlantılarınızı güçlü şifrelerle korumaktır. Özellikle Wi-Fi ağlarınız için WPA2 veya WPA3 gibi güçlü şifreleme standartlarını kullanmanız önerilir. Evdeki Wi-Fi ağınız için karmaşık ve uzun şifreler kullanmak, kötü niyetli kişilerin ağa sızmasını zorlaştırır. Ayrıca internet üzerinde gezinirken “https” ile başlayan güvenli siteleri tercih etmek, verilerinizin şifrelenerek gönderilmesini sağlar.

Ağınızın kapılarını güvenlik duvarları ile sağlamlaştırmanız da oldukça önem taşır. Güvenlik duvarları, izinsiz girişleri engelleyerek sadece güvenli ağ trafiğine izin verir. Ek olarak ağınıza bağlanan cihazlar için MAC adresi filtrelemesi yaparak, sadece belirli cihazların ağınıza erişmesini sağlayabilirsiniz. VPN, verilerinizi korumak için onları bir çeşitli ağlar üzerinden geçirir. Özellikle halka açık Wi-Fi ağlarını kullanırken VPN kullanmak, verilerinizi olası sniffing saldırılarından korur.

Kurumsal ağlar için temel bir savunma mekanizması, veri iletişimini şifrelemektir. WPA3, HTTPS, SSL/TLS gibi güçlü şifreleme protokolleri kullanarak veri aktarımını güvence altına almak, verilerin izinsiz erişime karşı korunmasını sağlar. Şifreleme yöntemleri belirlendikten sonra düzenli kontrollerden geçirerek değiştirmek en güncel şifre standartları kullanımının önünü açar. Kurumsal ağları düzenli olarak denetleyerek güvenlik zafiyetlerinin proaktif bir şekilde tespit edebilirsiniz. Penetrasyon testleri, güvenlik denetimleri ve zafiyet taramaları ile sağlanır. Taramalar, sistemlerin güncel tehditlere karşı durumunu değerlendirir ve gerekli güvenlik iyileştirmelerinin yapılmasını sağlar.

Ağ erişim kontrolü, sadece yetkilendirilmiş kullanıcıların ve cihazların kurumsal ağa erişim sağlamasına izin verir. Erişim izni MAC adresi filtrelemesi, ağ erişim kontrol listeleri (ACL- Access Control List), ve daha sofistike yöntemler olan NAC (Network Access Control) sistemlerini içerebilir. Bu sistemler cihazların ağa bağlanmadan önce güvenlik durumlarını kontrol eder ve politikalara uygun olmayan cihazların ağa erişimini engeller.

Sniffing Saldırısı Tespiti ve Müdahale

Sniffing saldırıları tespiti zor olarak nitelendirilse de etkili izleme ve analiz araçları kullanarak tespit edip müdahale edebilirsiniz. Ağ trafiğini sürekli olarak izlemek, şüpheli aktivitelerin erken tespiti için kritik öneme sahiptir. Anormal veri akışları, beklenmedik trafiğin yüksek seviyeleri veya bilinmeyen kaynaklardan gelen trafiğin artışı, sniffing saldırısının işaretleri olabilir. Wireshark veya benzeri paket analiz araçları kullanarak trafiği derinlemesine inceleyebilirsiniz.

IDS (Intrusion Detection System) ve IPS (Intrusion Prevention System) saldırı tespit engelleme sistemleri, ağdaki şüpheli aktiviteleri otomatik olarak tespit etmek ve önlemek için tasarlanmıştır. Tanımlanan güvenlik politikalarına uymayan herhangi bir aktiviteyi algıladığında uyarı verir veya müdahalede bulunur. IDS/IPS sistemlerini ağınıza entegre ederek, gerçek zamanlı trafik analizi ve hemen müdahale imkanı sağlayabilirsiniz.

Berqnet Firewall çözümleri sayesinde işletmenizi sniffing saldırılarına karşı etkili şekilde koruyabilirsiniz. Berqnet Firewall’un sağladığı gelişmiş güvenlik duvarları, ağ trafiğini izleyerek güvenlik tehditlerine karşı güçlü savunma sağlar. Ek olarak SASE çözümleriyle, bulut tabanlı geniş bir güvenlik katmanı oluşturarak güvenli şekilde veri alışverişi yapabilirsiniz.

Kaynakça