Siber Güvenlikte Güvenli Yazılım Geliştirme Yaşam Döngüsü (SSDLC)

SSDLC güvenliği yazılım geliştirme sürecinin her aşamasına entegre eder ve erken aşamada güvenlik sağlar. Bu yazıda SSDLC'nin temel aşamalarını, kullanılan araçları, organizasyona entegrasyon yöntemlerini ve sektörel uygulamaları öğreneceksiniz.

Yazılım geliştirme sürecinde güvenlik artık her zamankinden daha önemli. Çünkü her yeni kod, potansiyel güvenlik açığına dönüşebilir, işletmenizin itibarını riske atabilir. Bu yüzden yazılım geliştirme süreçlerinize güvenliği entegre etmek, teknik zorunluluktan öte stratejik gereklilik haline gelir. Burada Güvenli Yazılım Geliştirme Yaşam Döngüsü (SSDLC) devreye girer. SSDLC, yazılımın her aşamasında güvenlik önlemlerinin planlandığı sistematik bir süreçtir. Bu yaklaşım sayesinde, yazılımlarınızı siber saldırılara karşı dayanıklı hale getirebilir, işletmenizin güvenlik risklerini minimize edebilirsiniz.

Uzman Yorumu

SSDLC (Secure Software Development Life Cycle), yazılım geliştirme yaşam döngüsünün her aşamasına güvenlik süreçlerini entegre eden bir metodolojidir. Gereksinim ve analiz aşamasında güvenlik gereksinimlerinin belirlenmesi ve tehdit modelleme yapılırken; tasarımda güvenli mimari oluşturulur ve saldırı yüzeyi azaltılır. Geliştirme aşamasında güvenli kodlama standartları uygulanır ve SAST (Statik Uygulama Güvenlik Testi) araçları entegre edilir. Test aşamasında DAST (Dinamik Uygulama Güvenlik Testi), IAST (Etkileşimli Uygulama Güvenlik Testi), penetrasyon (sızma) testleri ve fuzzing (rastgele girdi testi) kullanılırken; dağıtımda güvenli konfigürasyon ve CI/CD (Sürekli Entegrasyon / Sürekli Teslimat) pipeline’ında otomatik güvenlik kontrolleri devreye girer. Bakım sürecinde ise yamalar, log analizi ve sürekli zafiyet taramalarıyla güvenlik sürekliliği sağlanır. Bu yaklaşım, güvenlik açıklarının erken tespiti ve düşük maliyetle giderilmesini sağlarken, DevSecOps (Geliştirme–Güvenlik–Operasyon) ile birlikte otomasyon ve sürekli entegrasyonun ayrılmaz bir parçası haline gelmiştir.

Arif Cüheylan – Kıdemli Satış Mühendisi

SSDLC Nedir ve Neden Önemlidir?

Güvenli Yazılım Geliştirme Yaşam Döngüsü (SSDLC), yazılımın güvenli olmasını hedefleyen metodolojik bir yaklaşımdır. Geleneksel Yazılım Geliştirme Yaşam Döngüsü’nün (SDLC) bir uzantısı olan SSDLC, güvenlik kontrollerini sürecinin sonuna bırakmak yerine en başından itibaren her aşamaya entegre eder. Proaktif yaklaşım potansiyel güvenlik zafiyetlerin erken aşamada tespit edilmesini sağlar. Böylece yazılımlar siber saldırılara karşı daha dirençli hale gelir. SSDLC’nin önemini birkaç temel noktada inceleyebilirsiniz:

- Güvenlik açıklarının geliştirme sürecinin erken aşamalarında tespit edilmesi, açıkların düzeltilmesinin maliyetini önemli ölçüde düşürür. Yazılımın işleve alındıktan sonra keşfedilen güvenlik açığının maliyeti, aynı açığın tasarım aşamasında giderilmesinden yüksek olacaktır. Sektör analizlerine göre bir açığı üretim ortamında düzeltmek, kodlama aşamasında düzeltmekten yüzlerce kat pahalı olabilir.

- SSDLC, sistemin potansiyel saldırı yüzeyini küçülterek olası veri ihlallerini engeller. Güvenlik projenin temel parçası haline geldiğinde, saldırganların hedef alabileceği zayıf noktalar en aza indirilir.

- Giderek katılaşan veri koruma ve gizlilik düzenlemeleri karşısında organizasyonların yazılımlarını güvence altına alması zorunluluktur. SSDLC ilgili düzenlemelere uyum sürecini kolaylaştırarak olası yasal yaptırımların önüne geçer.

- Güvenli yazılım geliştiren organizasyonlar, müşterilerinin verilerini koruma konusunda ne kadar ciddiye aldıklarını gösterir. Müşteri nezdinde sadakat oluşturarak markanın itibarını güçlendirir.

SDLC ve SSDLC Arasındaki Farklar Nelerdir?

Yazılım geliştirme süreçlerinde sıklıkla karşılaşılan kavramlardan biri olan SDLC (Software Development Life Cycle), aslında işin planlamasıdır. Tasarlandığı noktadan başlayarak ürünün son kullanıcıya ulaşmasına kadar geçen tüm aşamaları kapsayan sistematik bir süreçtir. SDLC’nin temel amacı, işlevsel yazılımı belirlenen süre ve bütçe dahilinde teslim etmektir. Fakat SDLC güvenlik konusunu süreç içinde son aşamalarda ele alır; bu da potansiyel güvenlik açıklarının geliştirme tamamlandıktan sonra fark edilmesine neden olabilir.

Öte yandan SSDLC, yazılım geliştirme sürecini güvenlik perspektifiyle baştan sona yeniden şekillendirir. Burada güvenlik sadece test aşamasına sıkıştırılmaz; tasarım, kodlama ve bakım süreçlerine kadar entegre edilir. Bu yaklaşım güvenlik risklerinin erken tespiti ve etkili yönetimi için kritik öneme sahiptir.

Teknik açıdan baktığınızda, SDLC sürecinde güvenlik bağımsız kalite kontrol faaliyeti olarak görülür. Yazılımın mimarisi düşünülürken güvenlik gereksinimleri yeterince dikkate alınmaz. Test aşamasında güvenlik açıklarını bulmak için penetrasyon testleri ya da statik kod analizleri yapılır. Fakat bu yöntemler sorunları sonradan ortaya çıkardığı için düzeltilmesi için tasarım aşamasına kadar dönülmesi gerekebilir. Özünde hem zaman hem de bütçe kaybına sebep olur.

SSDLC ise güvenlik gereksinimlerini işlevsel gereksinimlerle birlikte belirler, tehdit modellemesi ile potansiyel riskleri tasarım aşamasında değerlendirir. Kodlama aşamasında geliştiriciler güvenli kodlama standartlarına uygun hareket eder, böylece yaygın güvenlik açıkları en baştan engellenir. Ek olarak otomatikleştirilmiş statik kod analiz araçları, dinamik analizler ve güvenlik testleri sürekli entegre edilir.

Bir diğer fark ise işin kültür boyutundadır. SDLC’de güvenlik uzmanların işi olarak görülürken, SSDLC’de tüm ekip üyeleri güvenlik bilinciyle hareket eder. Kültürel dönüşüm, güvenlik hatalarının azaltılmasında çok önemli rol oynar.

SSDLC’nin Temel Aşamaları Nelerdir?

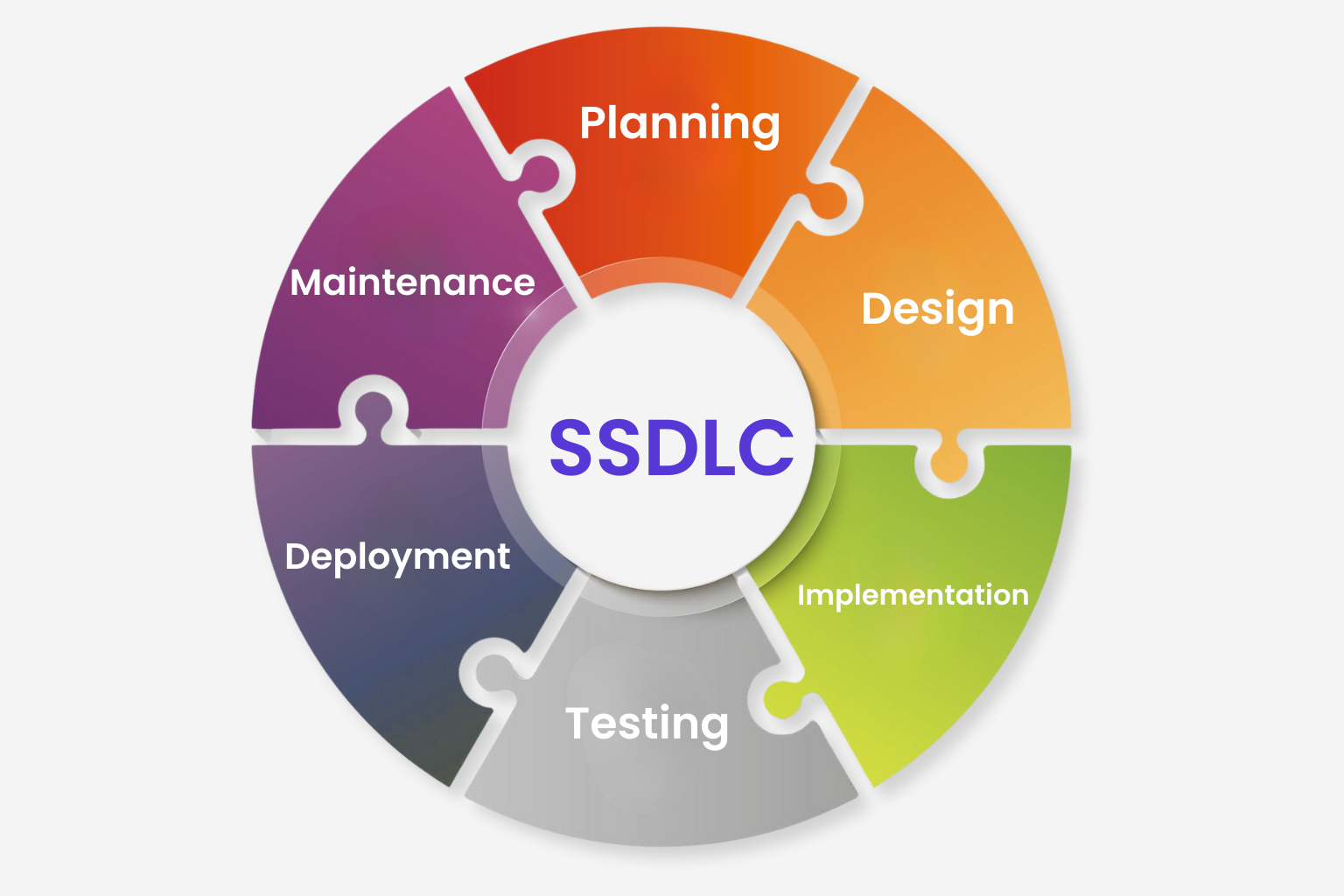

SSDLC yazılım geliştirme sürecinin her aşamasına güvenlik düşüncesini entegre eden, süreklilik arz eden bir döngüdür. Geleneksel SDLC aşamalarını temel alır ancak her aşamaya güvenlik odaklı yeni adımlar ekler:

- En temel aşaması aslında tüm süreç boyunca devam eden eğitimdir. Ekip üyelerinin güvenli yazılım geliştirme prensipleri hakkında sürekli eğitim alması esastır. Eğitimler sayesinde, güvenlik bilinci tüm organizasyona yayılır, olası hataların önüne daha kod yazılmadan geçilir.

- Ardından gereksinim analizi gelir. Burada işlevsel ihtiyaçların yanı sıra, güvenlik gereksinimleri de detaylı şekilde tanımlanır. Hangi verilerin korunması gerekiyor? Hangi kullanıcı rollerinin hangi kaynaklara erişimi olacak? Veri gizliliği ve bütünlüğü nasıl sağlanacak? Bu soruların yanıtları, yasal düzenlemelerle uyumlu şekilde belirlenir. Örneğin KVKK ya da GDPR gibi mevzuatlar burada devreye girer.

- Tehdit belirleme aşamasında yazılım mimarisi güvenlik perspektifiyle değerlendirilir. Modelleme yapılarak, potansiyel saldırı yüzeyleri belirlenir. STRIDE, DREAD gibi yaygın tehdit modelleme yöntemleri kullanılır. Tasarımda örneğin yetkilendirme mekanizmaları, veri şifreleme, güvenli oturum yönetimi gibi güvenlik kontrolleri planlanır. Bu sayede güvenlik açıklarının sistematik olarak önüne geçilir.

- Kodlama aşamasında geliştiriciler, güvenli kodlama standartlarına uygun hareket eder. OWASP Top 10 başta olmak üzere bilinen güvenlik açıklarını önleyici teknikler uygulanır. Örneğin kullanıcı girdilerinin doğrulanması, hassas verilerin şifrelenmesi gibi uygulamalar kod kalitesini ve güvenliğini artırır. Ek olarak kod inceleme araçlarıyla kalite sürekli kontrol edilir.

- Yazılımın fonksiyonel testlerinin yanı sıra, güvenlik testleri de yapılır. Dinamik analiz, penetrasyon testleri, zafiyet taramaları gibi yöntemlerle yazılımın olası güvenlik açıkları tespit edilir. Otomasyon ile testler sürekli entegre edilir, yeni kodda ortaya çıkan açıklar anında bulunur. Böylece riskler erken aşamada kapatılır.

- Yazılım yayına alındıktan sonra da güvenlik devam eder. Güncellemeler, yamalar ve izleme faaliyetleri sayesinde yeni ortaya çıkan güvenlik tehditlerine karşı hızlı tepki verilir. Sistemlerin log kayıtları ve izleme araçları ile anormal aktiviteler takip edilir. Bu aşama sürdürülebilir güvenlik için kritik önemdedir.

SSDLC’de Kullanılan Araçlar ve Teknolojiler

SSDLC’yi etkin şekilde uygulamak için çeşitli araçlardan faydalanmalısınız. Teknolojik araçlar kodun güvenliğini sağlamak, tehditleri erken tespit etmek ve süreci otomatikleştirerek hızlandırmak için kritik öneme sahiptir. SSDLC sürecinde sıkça kullanılan başlıca araçlar şu şekildedir:

Statik Uygulama Analiz Araçları (Static Application Security Testing – SAST)

Statik uygulama analiz araçları, yazılım kodunu derlenmeden önce inceler. Kodun güvenlik standartlarına uygunluğunu kontrol eder, hatalı kod kullanımını tespit eder. Örneğin SonarQube, Checkmarx, Fortify gibi araçlar, OWASP Top 10’a karşı risk oluşturabilecek kod kalıplarını bulur. Böylelikle geliştiriciler hataları daha kod yazarken görebilir, düzeltebilir.

Dinamik Uygulama Analiz Araçları (Dynamic Application Security Testing – DAST)

DAST araçları, yazılım çalışır durumda iken test edilir. Gerçek çalışma ortamını simüle ederek uygulamanın güvenlik açıklarını tespit eder. OWASP ZAP, Burp Suite gibi araçlar, web uygulamalarında yaygın olan SQL enjeksiyonu gibi zafiyetleri bulmaya odaklanır. Uygulamanın dışarıdan gelen saldırılara karşı dayanıklılığı ölçülür.

Tehdit Modelleme ve Risk Değerlendirme Araçları

SSDLC’nin tasarım aşamasında kullanılan araçlar, yazılımın hangi bileşenlerinin risk altında olduğunu görmenizi sağlar. Microsoft Threat Modeling Tool gibi çözümler, sistem mimarisine yönelik tehditleri sistematik şekilde önceliklendirir.

Sürekli Entegrasyon ve Sürekli Teslimat (CI/CD) Araçları

Güvenlik testlerini otomatikleştirmek için CI/CD araçlarını kullanabilirsiniz. Jenkins, GitLab CI/CD, Azure DevOps gibi platformlar, kod her güncellendiğinde otomatik olarak güvenlik analizlerini çalıştırır. Böylece yeni eklenen kodun güvenlik riskleri anında ortaya çıkar.

Güvenli Kodlama Kütüphaneleri ve Frameworkleri

Bazı programlama dilleri ve frameworkler, güvenlik açıklarını minimize etmek için önceden yapılandırılmış güvenlik modülleri sunar. Örneğin Spring Security (Java), ASP.NET Identity gibi çözümler veri koruma işlemlerini kolaylaştırır.

Loglama ve İzleme Araçları

Uygulamanızın yayında güvenliğini sağlamak için Splunk, ELK Stack (Elasticsearch, Logstash, Kibana) gibi log yönetimi çözümleri kullanılır. Şüpheli aktiviteleri erken fark edip müdahale etmenize imkan verir.

Açık Kaynak Analizi

Modern yazılımların büyük bir kısmı açık kaynak kodlu kütüphanelerden ve bileşenlerden oluşur. SCA araçları, üçüncü parti bileşenleri tarayarak bilinen lisans uyumluluk sorunlarını tespit eder.

SSDLC’yi Organizasyona Entegre Etme

SSDLC’yi bir organizasyona entegre etmek, sadece yeni araçlar satın almakla sınırlı değildir; kültürel dönüşümü gerektirir. Sürecin ön şartı, güvenliğin sadece bir ekibin değil, herkesin sorumluluğu olduğu kültür yaratmaktır. Üst yönetimin konuya verdiği önemle başlar, geliştiricilerden test uzmanlarına kadar tüm çalışanlara yayılan bir farkındalıkla pekişir. Düzenli güvenlik odaklı iletişimler, kültürün yerleşmesinde büyük pay sahibi olur.

SSDLC’nin her aşamasında kimin hangi güvenlik görevinden sorumlu olduğu net şekilde tanımlanmalıdır. Örneğin yazılımcıların güvenli kod yazma standartlarına uyması, QA ekibinin güvenlik testlerini gerçekleştirmesi gibi roller netleştirilmelidir.

Güvenli yazılım geliştirme için kurum içinde geçerli olacak politikalar oluşturulmalıdır. Yapılandırılan yeni standartlar geliştiricilere hangi pratikleri izleyeceklerini, hangi araçları kullanacaklarını ve hangi güvenlik gereksinimlerini karşılamaları gerektiğini açıkça belirtir. Bu sayede herkesin aynı adımları takip ettiği tutarlı geliştirme süreci sağlanır

SSDLC’nin sürdürülebilir olması için güvenlik kontrollerinin geliştirme sürecine entegre edilmesi ve otomasyonunun sağlanması önemlidir. SAST, DAST ve SCA araçları gibi güvenlik testlerinin kod her güncellendiğinde otomatik olarak çalışması, olası zafiyetlerin insan hatasına yer bırakmadan tespit edilmesini sağlar.

SSDLC’nin etkinliğini ölçmek için belirli performans göstergeleri (KPI’lar) belirlemelisiniz. Bulunan güvenlik açığı sayısı, düzeltilme süresi gibi metrikleri takip ederek rapor oluşturabilirsiniz. Geliştirilmesi gereken noktaları tespit ederek daha güvenli geliştirme ortamı için sürekli iyileştirmeler yapabilirsiniz.

SSDLC Uygulama Zorlukları ve Çözümleri

Güvenli Yazılım Geliştirme Yaşam Döngüsü’nü organizasyonunuza entegre etmek, birçok fayda sağlasa da beraberinde bazı zorlukları getirir.

Örneğin geliştirme ekipleri, güvenliği işi yavaşlatan bir süreç olarak görebilir. Bu düşünce kalıbı SSDLC’nin benimsenmesi önündeki en büyük engellerden birini oluşturur. Geliştiriciler güvenlik kontrollerinin çevik geliştirme metodolojilerini aksatacağından endişe edebilirler. Sorunun üstesinden gelmek için üst yönetimin desteğiyle bir güvenlik kültürü oluşturmalısınız. Güvenli kodlama eğitimleri vererek geliştiricilere güvenliğin aslında ürünün kalitesini yükselten bir unsur olduğu anlatmalısınız. Güvenlik, ekiplere ceza veren bir rol yerine, destek veren partner olarak konumlandırılmalıdır.

Kurum içinde güvenli kodlama pratiklerine hakim uzmanların bulunmaması, SSDLC’nin etkili şekilde uygulanmasını zorlaştırır. Sorunu çözmek adına mevcut geliştiricilere yönelik yoğunlaştırılmış eğitimler düzenleyebilirsiniz. Ek olarak dışarıdan siber güvenlik danışmanlık firması ile işbirliği yapabilirsiniz. Firmalar sızma testleri veya tehdit modelleme gibi uzmanlık gerektiren konularda destek sağlayarak organizasyonun yetenek eksikliğini giderebilir.

Sektörlere Göre SSDLC Uygulamaları

SSDLC prensipleri evrensel olsa da her sektörün kendine özgü ihtiyaçları, yasal düzenlemeleri bulunur. Bu nedenle SSDLC uygulamaları sektöre göre farklı öncelikler taşıyabilir. Örneğin finans sektörü, ödeme sistemleri gibi hassas müşteri verilerini yönettiği için, SSDLC’de en yüksek güvenlik standartlarını uygulamayı zorunlu kılar. PCI DSS gibi mevzuata uyum çalışmaları, katı kimlik doğrulama mekanizmaları ön planda tutulur.

Benzer şekilde sağlık sektörü de hasta bilgilerinin gizliliği nedeniyle oldukça hassas bir alandır. Sektöre özel geliştirilen yazılımların, hasta verilerinin korunması için HIPAA gibi düzenlemelere tam uyum sağlaması istenir. SSDLC uygulamalarında gizlilik odaklı tasarım kritik rol oynar.

Yazılım geliştirme sürecinin güvenliğini sağlamak kadar, tamamlanmış ürününüzü tehditlere karşı korumak da kritik önem taşır. SASE çözümleriyle, yazılımlarınızın aktif hale alındığı ortamı sürekli olarak dışarıdan gelen tehditlere karşı koruyan bir kalkan oluşturabilirsiniz. Entegre çözümler sayesinde, ağ güvenliğinizi ve dolayısıyla yazılımlarınızın çalıştığı ortamı en üst düzeyde güvence altına alabilirsiniz.

Sıkça Sorulan Sorular

SSDLC’yi mevcut süreçlerinize entegre etmek için öncelikle güvenlik gereksinimlerini iş akışlarınızın başına yerleştirmeniz gerekir. Mevcut SDLC modelinize uygun güvenlik kontrollerini ekleyebilirsiniz.

SSDLC uygulamak ilk başta ek zaman gerektirebilir çünkü güvenlik analizleri yapmak için kaynak ayırmanız gerekir. Fakat bu yatırım ileride ortaya çıkabilecek güvenlik açıklarından doğacak zararları önleyerek uzun vadede büyük tasarruf sağlar. ROI (Yatırım Getirisi) sektöre bağlı olarak değişse de, çoğu işletme 6-12 ay içinde olumlu geri dönüş almaya başlar.

SSDLC ve Agile metodolojiler birbirini tamamlar. Agile’da kısa döngülerde sürekli geliştirme yapılırken, SSDLC güvenliği ilgili döngülere entegre eder. Her sprintte güvenlik gereksinimleri gözden geçirilir, kodlama aşamasında dahi güvenlik kontrolleri uygulanır. Otomatik güvenlik testleri ile hızlı geri bildirim alınır.

SSDLC’nin başarısını ölçmek için çeşitli metrikler kullanabilirsiniz. Örneğin:

- Tespit edilen güvenlik açıklarının sayısı ve kritik seviyeleri,

- Açıkların kapatılma süresi,

- Güvenlik testlerinin otomasyon oranı,

- Ekiplerin güvenlik eğitimi katılım oranı,

- Üretimde yaşanan güvenlik ihlalleri ve siber olay sayısı.