SASE ile Çok Katmanlı Güvenlik Nasıl Sağlanır?

SASE yaklaşımı, ağ ve güvenlik bileşenlerini tek bir bulut mimarisi altında birleştirerek çok katmanlı ve merkezi bir koruma sağlar. Kimlik, cihaz ve erişim bağlamını esas alan bu yapı sayesinde tehditler daha oluşmadan engellenir ve tüm lokasyonlarda tutarlı güvenlik seviyesi sağlanır.

Siber güvenlik artık yalnızca veri merkezinin kapısını kilitlemekten ibaret değil. Uzaktan çalışan ekipler, SaaS uygulamaları, mobil cihazlar derken saldırı yüzeyi her geçen gün genişliyor. Karmaşıklaşan yapı tek katmanlı güvenlik çözümlerinin yetersiz kalmasına neden oluyor. Artık ihtiyaç duyulan şey her noktayı kapsayan, ölçeklenebilir ve proaktif güvenlik yaklaşımı.

Secure Access Service Edge ya da kısaca SASE tam da bu ihtiyaca cevap veren modern bir mimari sunuyor. Ağ bağlantısını ve güvenliği bulut tabanlı çatı altında toplayarak, çok katmanlı güvenliği standartlaştırıyor. Böylece ister ofiste ister dünyanın öbür ucunda olun, verileriniz aynı güvenlik standartlarıyla korunuyor. Yazının devamında SASE’nin çok katmanlı güvenlik yaklaşımını nasıl güçlendirdiğini, hangi güvenlik katmanlarından oluştuğunu detaylıca inceleyebilirsiniz.

SASE ve Çok Katmanlı Güvenlik: Temel Kavramlar

SASE temel olarak ağ hizmetlerini tek panelde birleştiren bir mimariyi ifade ediyor. Geleneksel yaklaşımlar güvenlik hizmetlerini ayrı ayrı fiziksel donanımlar aracılığıyla sunarken, SASE dağınık yapıyı ortadan kaldırıyor. Web ağ geçidi, sıfır güven erişimi gibi tüm güvenlik fonksiyonlarını merkezi noktadan yönetilebilir hale getiriyor.

Çok katmanlı güvenlik kavramını ise, bir kaleyi korumak gibi düşünebilirsiniz. Kaleyi korumak için sadece duvarlar yetmez; etrafına hendekler kazılır, yüksek surlar inşa edilir, farklı noktalara askerler yerleştirilir. Çok katmanlı güvenlik de tam olarak bu mantıkla çalışıyor: eğer bir savunma katmanı aşılırsa, hemen arkasındaki diğer katman devreye girerek saldırıyı durdurmaya çalışıyor. Bu yaklaşım güvenlik açıklarının tek noktada yoğunlaşmasını engelliyor, saldırının başarılı olma ihtimalini ciddi şekilde düşürüyor.

SASE’nin Güvenlik Katmanları

Geleneksel yöntemlerde her güvenlik katmanı ayrı bir yazılım gerektirirken SASE’de bu katmanlar, tek platformun parçası olarak hizmet veriyor. Böylece güvenlik politikaları tutarlı bir şekilde uygulanıyor ve yönetim karmaşası ortadan kalkıyor. SASE’nin temel güvenlik katmanları şunlardan oluşuyor:

1. Güvenli Web Ağ Geçidi (Secure Web Gateway – SWG)

Bu katman kullanıcıların internet trafiğini zararlı yazılımlara, uygunsuz içeriklere karşı koruyor. Geleneksel proxy sunucularının yerini alan SWG, trafiği coğrafi olarak en yakın bulut hizmet noktasında denetleyerek performansı koruyor. Bir kullanıcı nerede olursa olsun, webde gezinirken tüm web trafiği güvenlik katmanından geçiyor, zararlı siteler anında engelleniyor.

2. Hizmet Olarak Güvenlik Duvarı (Firewall as a Service – FWaaS)

Geleneksel fiziksel güvenlik duvarlarının bulut versiyonu olan FWaaS, tüm şubeler ve uzaktan çalışanlar için aynı güvenlik politikalarını uyguluyor. Böylece ofiste çalışan kullanıcı ile evden çalışan kullanıcının trafiği, aynı güvenlik duvarı kurallarına tabi tutuluyor. Ağ genelinde tutarlı güvenlik duruşu sağlıyor, fiziksel donanım yönetimi yükünü ortadan kaldırıyor.

3. Bulut Erişimi Güvenlik Aracısı (Cloud Access Security Broker – CASB)

İşletmelerin giderek daha fazla bulut tabanlı uygulamayı (SaaS) kullanmasıyla, bu uygulamaların güvenliği de hayati hale geliyor. CASB bulut uygulamalarına erişimi denetliyor, hassas verilerin uygulamalara yüklenmesini engelleyerek veri sızıntılarını önlüyor. Uygulamalar üzerindeki güvenlik risklerini sürekli olarak izliyor. Şirket verileri bulutta da güvende tutuluyor.

4. Sıfır Güven Ağ Erişimi (Zero Trust Network Access – ZTNA)

SASE’nin en önemli katmanlarından biri olan ZTNA, geleneksel VPN’in yerini alıyor. VPN’in aksine ZTNA ağa erişim için “hiçbir zaman güvenme, her zaman doğrula” ilkesini benimsiyor. Her kullanıcı, cihaz ve uygulama erişim isteği, mevcut durumuna göre ayrı ayrı doğrulanıyor. Ağdaki saldırı yüzeyini önemli ölçüde küçültüyor, yetkisiz erişim riskini en aza indiriyor.

5. Veri Kaybı Önleme (Data Loss Prevention – DLP)

SASE mimarisi DLP yeteneklerini ağın tamamına entegre ederek hassas verilerin yanlışlıkla şirket dışına sızdırılmasını engelliyor. DLP verilerin hareketini izliyor, belirlenen politikalara aykırı durum tespit edildiğinde gerekli önlemleri alıyor. Katmanlar birbirleriyle sürekli etkileşim içinde çalışarak dinamik bir savunma stratejisi oluşturuyor.

SASE ile Çok Katmanlı Güvenlik Uygulama Adımları

SASE ile çok katmanlı güvenlik uygulamak, yalnızca tek yazılımı yüklemek anlamına gelmiyor. Süreç işletmenin tüm ağ yapısını baştan sona yeniden kurgulayan kapsamlı bir dönüşümü ifade ediyor. KOBİ’ler açısından süreci dikkatle yürütmek, hem yatırımı kısa sürede geri döndürüyor hem de siber tehditlere karşı sağlam koruma sağlıyor:

- Süreç mevcut ağ güvenlik önlemlerini tüm detaylarıyla analiz ederek başlıyor. Şu anda hangi güvenlik araçlarını kullanıyorsunuz, internet erişimi hangi lokasyonlarda nasıl sağlanıyor, uzaktan çalışanlar ağa nasıl bağlanıyor, hangi bulut hizmetleri aktif kullanılıyor gibi sorulara net yanıtlar vererek içinde bulunduğunuz durumun detaylarını yakalamalısınız.

- Analiz tamamlandığında, işletmenizin öncelikli güvenlik ihtiyaçlarını belirliyorsunuz. Bazı KOBİ’ler için en kritik konu veri sızıntısını önlemek oluyor, bazıları için ise uzaktan erişimi güvenli hale getirmek daha önemli hale geliyor. Bu noktada mevcut SASE katmanlarından hangilerinin önce devreye gireceğini netleştiriyorsunuz. Örneğin SaaS uygulamalarını yoğun kullanan bir işletme CASB’ye ağırlık veriyor, çok lokasyonlu çalışan şirket ise ZTNA’yı öne çıkarıyor.

- Tüm SASE bileşenlerini tek seferde devreye almak yerine, kritik bileşenlerden başlayarak kademeli geçiş planı yapıyorsunuz. Bu strateji hem kullanıcıların yeni sisteme daha kolay alışmasını sağlıyor hem de sistemin kararlılığını koruyor. Mevcut güvenlik çözümlerinizin hangilerini SASE ile entegre edeceğinizi, hangilerini tamamen kaldıracağınızı belirliyorsunuz. Geçiş sırasında iş sürekliliğini bozmamak için adım adım ilerleyen bir takvim hazırlayabilirsiniz.

- SASE’nin merkezinde yer alan Zero Trust mantığında, “hiçbir zaman güvenme, her zaman doğrula” prensibini uygulamalısınız. Bu aşamada kullanıcı kimliğini doğrulayan çok faktörlü kimlik doğrulama yöntemlerini devreye almalı, cihaz güvenliğini kontrol eden politikalar tanımlamalısınız. Örneğin finans departmanının yalnızca muhasebe yazılımına erişmesini sağlarken, Ar-Ge ekibinin kod depolarına erişimini yetkilendiriyorsunuz.

- Her güvenlik katmanını işletmenizin ihtiyaçlarına uygun şekilde yapılandırmalısınız. SWG ile internet trafiğini zararlı yazılım ve uygunsuz içeriklere karşı filtreleyebilirsiniz. FWaaS ile tüm şubeler için tutarlı güvenlik duvarı kuralları tanımlayabilirsiniz. Konfigürasyonları önce test ortamında deneyebilir, ardından canlı sisteme aktarabilirsiniz.

- En güçlü güvenlik sistemi bile kullanıcı farkındalığı olmadan tam kapasite çalışmıyor. Bu nedenle çalışanlarınıza yeni erişim yöntemlerini, kimlik doğrulama süreçlerini ve veri güvenliği kurallarını açıklamalısınız. Çalışanların neden bu değişikliklerin yapıldığını anlaması, yeni sisteme uyum sürecini hızlandırıyor.

- SASE uygulaması devreye girdikten sonra süreci durdurmamalısınız. Tüm trafik hareketlerini sürekli izlemeli ve logları analiz etmelisiniz. Potansiyel tehditleri gerçekleşmeden yakalamak için güvenlik analizleri yapabilirsiniz. Düzenli sızma testleriyle katmanlardaki olası zayıflıkları ortaya çıkarabilir, politikaları güncel tutabilirsiniz. İşletmenizin büyümesi veya yeni siber tehdit türlerinin ortaya çıkması durumunda ayarları sürekli optimize edebilirsiniz.

SASE içerisinde Zero Trust Teknolojisi

SASE mimarisinin en kritik bileşenlerinden biri, Zero Trust Network Access olarak bilinen Sıfır Güven teknolojisi. Geleneksel ağ güvenliği yaklaşımlarında bir kez ağa bağlanan kullanıcı, çoğu zaman geniş erişim yetkileriyle hareket edebiliyor. Güvenlik duvarını aşan bir kullanıcı sistemin büyük bölümüne ulaşma imkânına sahip olabiliyor. Fakat günümüzün uzaktan çalışma odaklı iş dünyasında bu yöntem, ciddi riskler barındırıyor. Zero Trust teknolojisi, “asla güvenme, her zaman doğrula” prensibiyle riskleri ortadan kaldırıyor, erişim kontrolünü oldukça sıkı hale getiriyor.

SASE platformu içinde yer alan ZTNA, cihazların kimliğini sürekli olarak doğruluyor. ZTNA’da doğrulama yalnızca ilk bağlantı anında değil, her uygulama erişim isteğinde yeniden yapılır. Biraz bahsedeceğimiz Adaptive ZTNA yaklaşımında ise bu değerlendirme oturum boyunca dinamik olarak devam eder ve risk durumu değiştiğinde erişim anında güncellenebilir.Örneğin çalışanınız VPN gibi eski sistemle ağa bağlandığında, giriş yaptığı anda tüm dahili kaynaklara erişim hakkı alabiliyor. Ancak ZTNA’da durum farklı. Çünkü çalışanınız uygulamaya erişmek istediğinde önce kimlik doğrulama sürecinden geçiyor, ardından sadece o uygulamaya özel izin alıyor. Yani satış çalışanı, muhasebe sunucusuna ya da ürün geliştirme dosyalarına ulaşamıyor. Mikro segmentasyon yaklaşımı, saldırganlar ağa sızsa bile yayılma alanını ciddi ölçüde daraltıyor.

Zero Trust SASE’nin bulut tabanlı yapısıyla birleştiğinde, lokasyondan bağımsız güvenlik sağlıyor. Ofis, ev veya mobil bağlantı fark etmeksizin tüm erişim talepleri aynı prensiplerle kontrol ediliyor. Özellikle KOBİ’ler için büyük avantaj sunuyor çünkü şubeler arası güvenlik farkları ortadan kalkıyor. Örneğin, İstanbul’daki merkez ofisinizdeki güvenlik standartları neyse, yurt dışındaki satış temsilcinizde de aynı standart otomatik olarak uygulanıyor.

ZTNA’nın incelemesi yalnızca kullanıcı kimliği ile sınırlı kalmıyor, cihazın durumunu da her an değerlendiriyor. Bilgisayarın güncel güvenlik yamaları yüklü mü, antivirüs aktif mi, işletim sistemi güncel mi gibi parametreler kontrol ediliyor. Cihaz belirlenen standartları karşılamıyorsa, erişim reddediliyor veya kısıtlı bölgeye yönlendiriliyor. Böylece kötü amaçlı yazılımların şirket ağına bulaşma riski en aza indiriliyor.

Veri güvenliği açısından bakıldığında ZTNA’nın SASE içindeki rolü, hassas bilgilerin yalnızca yetkili kişilerle paylaşılmasını garanti altına almak. Örneğin, müşteri veritabanınıza erişim yetkisi olan çalışan, görev değişikliği sonrası yetkisini otomatik olarak kaybediyor. Bu da manuel erişim yönetimi hatalarını ortadan kaldırıyor. 5651 sayılı yasa, KVKK gibi regülasyonlara uyumda, bu otomasyon KOBİ’lerin yasal risklerini ciddi ölçüde azaltıyor.

ZTNA’nın diğer önemli avantajı ise saldırı yüzeyini küçültmesi. Geleneksel VPN çözümlerinde tüm ağa erişim sağlandığı için saldırganlar hedeflerini rahatça seçebilirken, Zero Trust’ta yalnızca izin verilen belirli uygulamalara erişim mümkün. Potansiyel saldırganların hareket alanını kısıtlıyor, tespit edilmelerini kolaylaştırıyor. Platformun tehdit istihbaratı ile entegre çalışarak şüpheli davranışları anında algılayıp erişimi kesmesi, olay müdahalesini hızlandırıyor.

Uygulama tarafında ZTNA’nın en cazip yönlerinden biri, yönetim kolaylığı. Merkezi kontrol panelinden tüm cihaz politikaları tanımlanabiliyor, gerektiğinde anlık olarak güncellenebiliyor. Örneğin bir çalışanınız işten ayrıldığında, erişim yetkilerini saniyeler içinde iptal edebiliyorsunuz. Personel değişiminin sık yaşandığı sektörlerde önemli bir güvenlik katmanı oluşturuyor.

Geleceğe dönük olarak bakıldığında, Zero Trust’ın SASE içindeki önemi daha da artacak. Hibrit çalışma modellerinin kalıcı hale gelmesi, her erişim isteğini bireysel olarak doğrulayan bu yaklaşımı vazgeçilmez kılıyor. KOBİ’ler için bu, yalnızca bugünün tehditlerine karşı değil yarının bilinmeyen risklerine karşı da hazır olmak anlamına geliyor.

Berqnet SASE İçerisinde Adaptive ZTNA’nın Fark Yarattığı Nokta

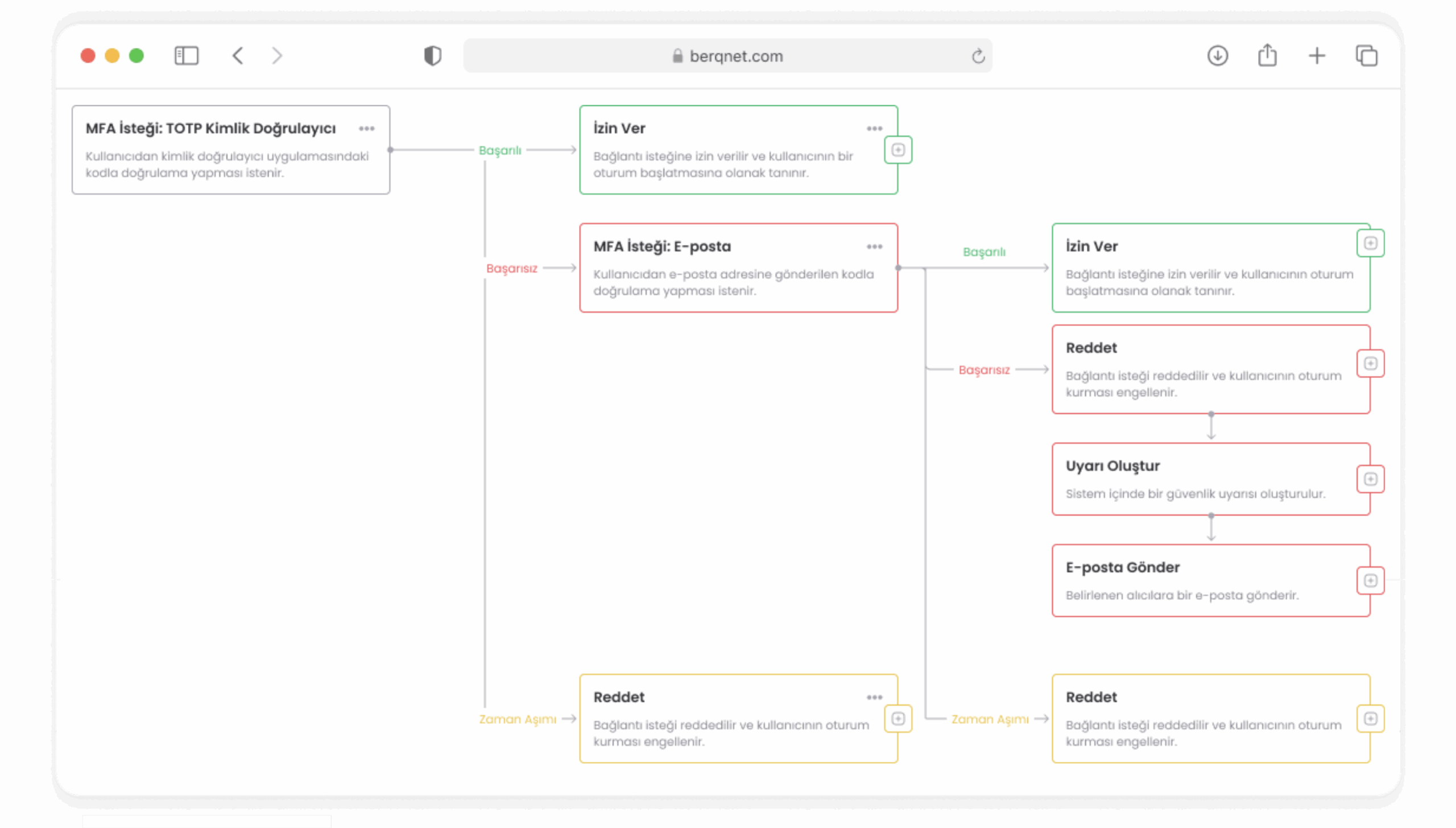

Zero Trust Network Access yaklaşımı, her erişim isteğinin doğrulanmasını esas alır; ancak pratikte asıl fark, bu doğrulamanın erişim süresi boyunca nasıl ele alındığında ortaya çıkar. SASE mimarisi içerisinde konumlanan Adaptive ZTNA, erişim kararlarını statik kurallar yerine dinamik risk değerlendirmesiyle ele alır.

Örneğin bir muhasebe çalışanı, kurumsal dizüstü bilgisayarı üzerinden finans uygulamasına eriştiğinde; kimlik doğrulama başarılıysa ve cihaz güvenlik kriterlerini karşılıyorsa erişim sağlanır. Ancak oturum devam ederken cihazın güvenlik durumu değişirse (antivirüs devre dışı kalır, güvenlik yamaları güncelliğini yitirir ya da politika dışı bir konfigürasyon algılanırsa) Adaptive ZTNA bu durumu anında tespit eder. Bu noktada erişim tamamen kesilmek zorunda değildir; kullanıcının yetkileri otomatik olarak düşürülebilir, yalnızca görüntüleme izni verilebilir veya hassas veri işlemleri engellenebilir.

Bu adaptif yaklaşım sayesinde güvenlik, yalnızca giriş anına odaklanan bir kontrol mekanizması olmaktan çıkar ve oturum boyunca aktif bir savunma katmanına dönüşür. Berqnet SASE mimarisi içerisinde sunulan Adaptive ZTNA, kullanıcı kimliği, cihaz durumu ve erişim bağlamını birlikte değerlendirerek, risk seviyesi değiştikçe erişim politikalarını otomatik olarak günceller. Böylece geçerli kimlik bilgileriyle yapılan ancak güvenliğini kaybetmiş erişimlerin uzun süre fark edilmeden devam etmesi engellenir.

Sonuç olarak Adaptive ZTNA, SASE’nin çok katmanlı güvenlik yaklaşımı içinde yalnızca erişim izni veren bir yapı değil; erişimi sürekli izleyen, gerektiğinde anında uyarlayan ve riski minimize eden akıllı bir güvenlik katmanı olarak konumlanır.

FAQ

SASE’nin en önemli güvenlik bileşenleri nelerdir?

SASE’nin en önemli güvenlik bileşenleri; Sıfır Güven Ağ Erişimi, Güvenli Web Ağ Geçidi, Hizmet Olarak Güvenlik Duvarı ve Bulut Erişimi Güvenlik Aracısı olarak sıralanıyor.

SASE’nin bulut güvenliğine katkıları nelerdir?

SASE bulut güvenliğini CASB ile güçlendiriyor, bulut uygulamalarına erişimi güvenli hale getiriyor. Veri kaybını önlüyor ve nerede olursa olsun tüm kullanıcılar için tutarlı güvenlik politikaları uyguluyor.

SASE mimarisi hibrit bulut ortamlarında nasıl uygulanır?

SASE, bulut tabanlı mimari olduğu için hibrit ortamlara kolayca uyum sağlıyor. Hem şirket içi altyapıyı hem de bulut ortamlarını tek güvenlik politikasıyla koruyor.

Çok katmanlı SASE güvenliği için minimum gereksinimler nelerdir?

SASE mimarisi, etkin bir çok katmanlı güvenlik sağlayabilmek için belirli temel bileşenleri içermelidir. Bu gereksinimler arasında sıfır güven yaklaşımı (Zero Trust), bulut tabanlı güvenlik duvarı (CASB), güvenli web ağ geçidi ve veri kaybı önleme (DLP) çözümleri bulunmaktadır. Bu bileşenler, uçtan uca kimlik doğrulama ve sürekli yetkilendirme süreçlerini mümkün kılarak, dağıtık iş gücünün güvenliğini sağlar. Ayrıca, tehdit istihbaratı entegrasyonu ve gerçek zamanlı izleme özellikleri, proaktif tehdit savunması için vazgeçilmezdir.

SASE çözümünde farklı güvenlik katmanları arasında çatışma yaşanabilir mi?

Entegre edilmiş bir SASE mimarisinin en önemli avantajlarından biri, güvenlik katmanları arasındaki olası çatışmaları minimize etmesidir. Geleneksel güvenlik yaklaşımlarında farklı tedarikçilerden alınan çözümler arasında uyumsuzluklar yaşanabilirken, SASE’nin birleşik yapısı bu sorunu büyük ölçüde ortadan kaldırır. Bununla birlikte, mevcut güvenlik altyapısından SASE’ye geçiş sürecinde geçici uyumluluk sorunları görülebilir. Bu nedenle, SASE implementasyonu sırasında politika yönetiminin merkezi bir şekilde yapılandırılması ve düzenli politika tutarlılık kontrolleri gerçekleştirilmesi önemlidir. Böylece, ağ performansını etkileyebilecek güvenlik katmanları arası çakışmalar önlenmiş olur.

Kaynak

- Researchgate.net SASE Extending Network Security to Client

- Researchgate.net SASE a Zero Trust Based Framework For Data Securely.